Phát hiện mã độc tống tiền vận hành bởi con người thông qua Windows Event Logs.

Nguồn bài viết: https://blogs.jpcert.or.jp/en/2024/09/windows.html

Bài viết được dịch qua Google Translate nên nếu có từ ngữ nào khó hiểu mong mọi người thông cảm!

Một trong những thách thức lớn nhất trong việc xử lý ban đầu khi đối phó với một cuộc tấn công ransomware do con người điều khiển là xác định chính xác phương thức xâm nhập. Dù bạn có thể đã biết về những lỗ hổng bảo mật trên các thiết bị VPN dễ bị khai thác thông qua các xu hướng sự cố an ninh gần đây, nhưng việc điều tra cụ thể thường mất rất nhiều thời gian, vì có thể có nhiều con đường tấn công khác nhau được cân nhắc khi xảy ra sự cố. Do đó, để xử lý nhanh chóng, điều quan trọng là phải điều tra đường tấn công sau khi ước lượng được nhóm tấn công dựa trên định dạng mã hóa file và các ghi chú tống tiền để lại trên thiết bị bị ảnh hưởng. Tuy nhiên, theo kinh nghiệm của JPCERT/CC, có nhiều trường hợp không thể xác định được nhóm tấn công chỉ dựa vào định dạng file mã hóa hay ghi chú đòi tiền chuộc. Bài viết này sẽ chia sẻ kết quả điều tra về khả năng sử dụng thông tin từ Windows Event Logs để hỗ trợ việc xác định các nhóm tấn công. Kết quả của cuộc điều tra cho thấy một số ransomware để lại dấu vết trong Event Logs của Windows, và đôi khi có thể nhận diện ransomware dựa trên những đặc điểm này. Cuộc điều tra tập trung vào bốn loại nhật ký sự kiện sau:

- Application Log (Nhật ký ứng dụng)

- Security Log (Nhật ký bảo mật)

- System Log (Nhật ký hệ thống)

- Setup Log (Nhật ký cài đặt)

Dưới đây là phần giới thiệu về những gì được ghi lại trong Windows Event Logs khi ransomware được thực thi.

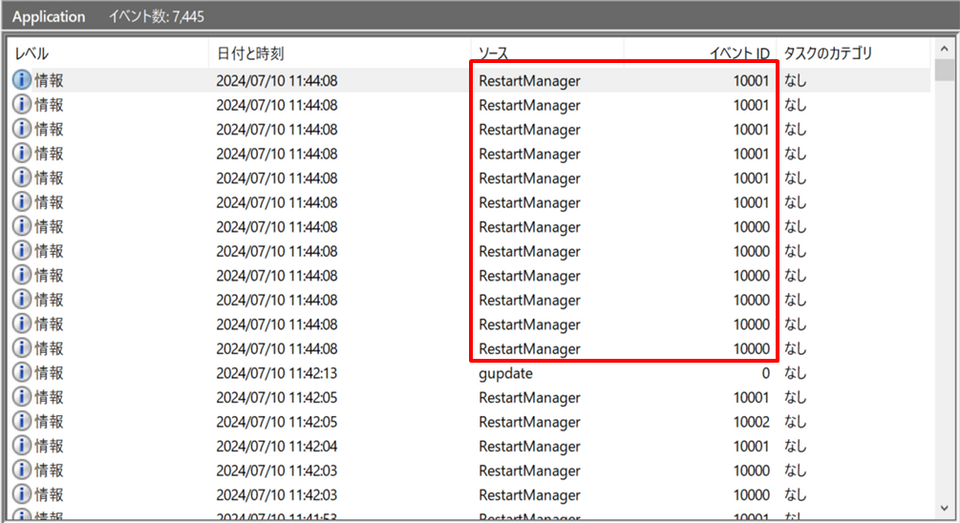

Conti

Conti là một loại ransomware lần đầu được phát hiện vào năm 2020. Đến năm 2022, mã nguồn liên quan đến Conti bị rò rỉ, và nhiều biến thể của nó đã xuất hiện sau đó. Conti khai thác tính năng Restart Manager của Windows khi mã hóa file. Đây là một tính năng giúp tự động đóng các ứng dụng đang chạy khi hệ điều hành Windows khởi động lại hoặc tắt máy. Mặc dù những sự kiện này có thể được ghi lại trong nhật ký sự kiện khi hệ thống hoạt động bình thường, khi Conti được thực thi, sẽ có một số lượng lớn các sự kiện liên quan (ID sự kiện: 10000, 10001) được ghi lại trong một khoảng thời gian ngắn.

Chúng tôi cũng đã xác nhận rằng các loại ransomware sau đây cũng ghi lại những nhật ký tương tự. Một số trong số chúng bị nghi ngờ có liên quan đến Conti:

- Akira (nghi ngờ liên quan đến Conti dựa trên trạng thái giao dịch tiền điện tử, v.v.)

- Lockbit3.0 (sử dụng hệ thống mã hóa dựa trên Conti)

- HelloKitty

- Abysslocker

- Avaddon

- BabLock

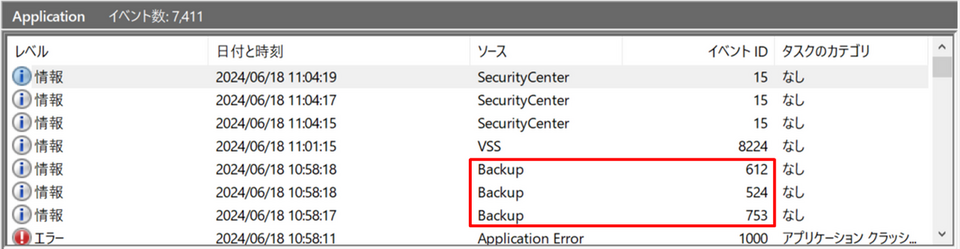

Phobos

Phobos là ransomware được phát hiện vào năm 2019. Nó được cho là xuất hiện sau khi mã nguồn của nó được phát hiện tương tự như mã của ransomware Dharma, và sau khi có công cụ giải mã cho Dharma, nhiều biến thể của Phobos đã được phát hiện. Phobos có thể xóa các bản sao lưu và catalog của hệ thống khỏi thiết bị bị nhiễm, và để lại dấu vết khi nó được thực thi. Tuy nhiên, cần lưu ý rằng những hoạt động trên cũng có thể xảy ra trong hoạt động bình thường khi quản trị viên hệ thống thực hiện các thao tác quản lý dung lượng đĩa.

Các sự kiện liên quan bao gồm:

- Event ID 612: Một bản sao lưu dự kiến tự động đã bị hủy bỏ

- Event ID 524: Catalog hệ thống đã bị xóa

- Event ID 753: Hệ thống sao lưu đã khởi động thành công và sẵn sàng hoạt động

Ngoài ra, những dấu vết có đặc điểm tương tự cũng được ghi nhận từ các ransomware bị nghi ngờ có liên quan đến nhóm Phobos, chẳng hạn như:

- 8base

- Elbie

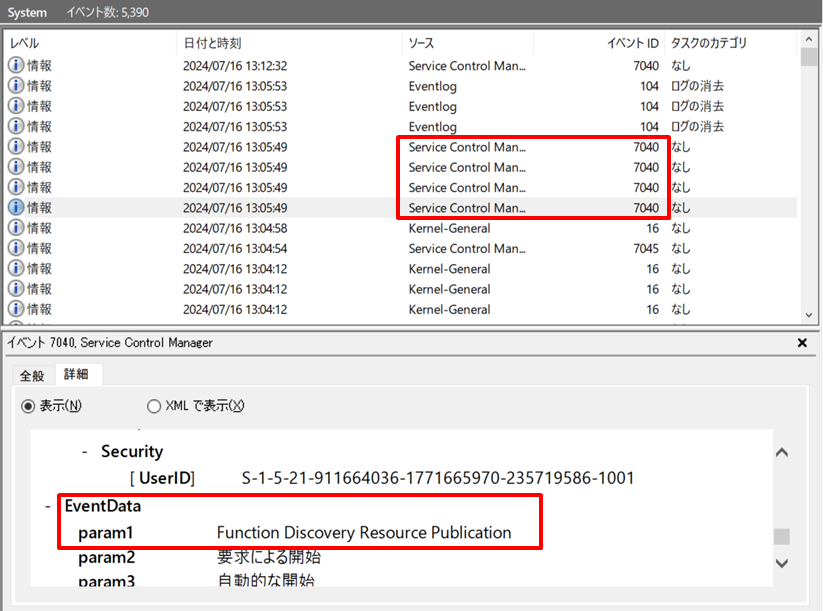

Midas

Midas là ransomware được phát hiện lần đầu vào năm 2021. Đặc điểm nổi bật của Midas là nó để lại dấu vết trong nhật ký sự kiện liên quan đến thay đổi cài đặt mạng, được cho là nhằm mục đích lây lan mã độc khi thực thi.

Event ID 7040 được ghi lại khi có sự thay đổi trong các cài đặt dịch vụ. Các thay đổi này được ghi lại trong EventData, và khi Midas thực thi, các dịch vụ thay đổi được ghi nhận bao gồm:

- Function Discovery Resource Publication: Dùng để xuất tài nguyên của một máy tính ra các thiết bị khác trên mạng.

- SSDP Discovery: Dùng để phát hiện các thiết bị trên mạng.

- Secure Socket Tunneling Protocol Service: Dùng để thiết lập kết nối VPN qua internet.

- UPnP Device Host: Dùng để thiết lập liên lạc giữa các thiết bị tương thích Universal Plug and Play (UPnP) và máy tính.

Những đặc điểm tương tự cũng được ghi nhận trong ransomware Axxes, được cho là biến thể của Midas.

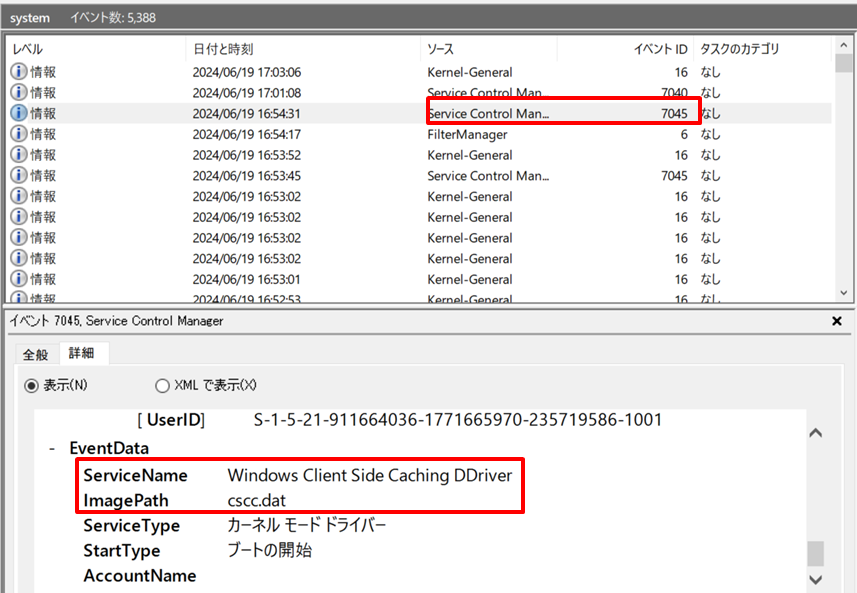

BadRabbit

BadRabbit là ransomware được xác nhận lần đầu vào năm 2017. Khi được thực thi, nó để lại dấu vết (ID sự kiện: 7045) về việc cài đặt thành phần cscc.dat dùng cho quá trình mã hóa.

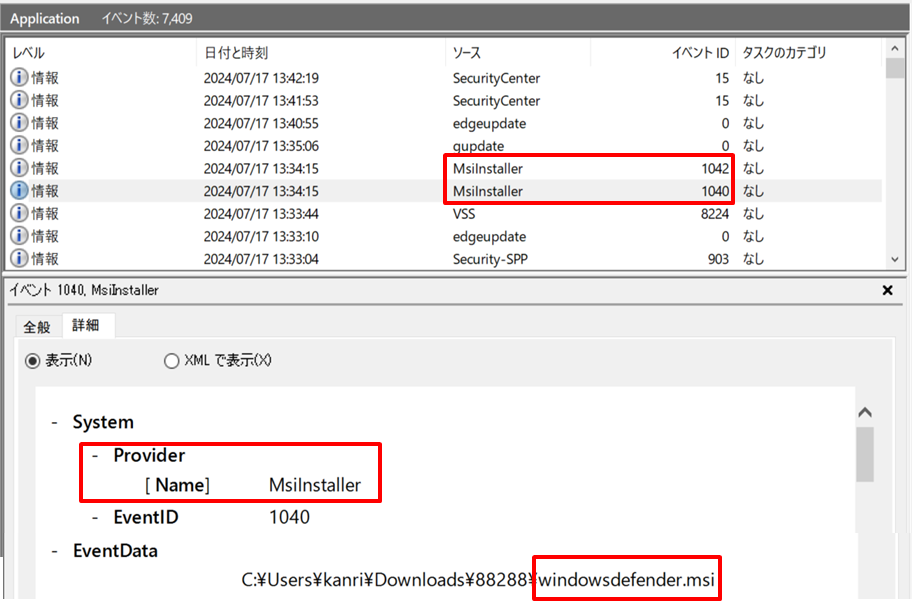

Bisamware

Bisamware là ransomware được phát hiện vào năm 2022. Đây là một ransomware nhắm vào người dùng Windows, và được biết là phát tán thông qua việc khai thác các lỗ hổng trong các công cụ của Microsoft. Khi Bisamware thực thi, các sự kiện về quá trình bắt đầu (ID sự kiện: 1040) và kết thúc (ID sự kiện: 1042) của giao dịch Windows Installer sẽ được ghi lại.

Các dấu vết chung của ransomware trong nhật ký sự kiện

Dù không có kết nối rõ ràng từ các thông tin công khai, nhưng một số loại ransomware có những đặc điểm chung trong dấu vết ghi lại trong nhật ký sự kiện:

- Shade

- GandCrab

- AKO

- AvosLocker

- BlackBasta

- ViceSociety

Các dấu vết (Event ID: 13, 10016) của những loại ransomware này cho thấy chúng không thể hoạt động đúng cách do thiếu quyền truy cập vào các ứng dụng COM server liên quan đến Volume Shadow Copy Service khi thực thi.

Kết luận

Mặc dù chúng tôi chưa tìm thấy dấu vết nào trong nhật ký sự kiện có thể giúp nhận diện WannaCry, Petya, Ryuk và các loại ransomware cũ hơn, nhưng chúng tôi đã xác định được nhiều dấu vết liên quan đến các loại ransomware mới được giới thiệu trong bài viết này. Mặc dù Event Logs chỉ có thể hỗ trợ điều tra và truy vết, nhưng trong những tình huống mà nhiều thông tin bị xóa hoặc mã hóa, việc điều tra tất cả những gì có thể hữu ích có thể mang lại những manh mối giá trị. Hãy cân nhắc điều tra Windows Event Logs khi bạn xử lý các cuộc tấn công ransomware do con người điều khiển.